何をするとどんな影響があるのか?

脆弱性の情報については後述するとして、まずは影響についてざっくりと説明すると、

「2025年1月の累積セキュリティパッチをドメインコントローラに適用すると、PCやサーバの認証に失敗する可能性がある」

という状況が発生する。

影響が大きいため、ActiveDirectory認証を行う社内リソースの管理者は必ず対策を講じる必要がある。

特に社内のメンバサーバには構成変更による影響をさけるためパッチ適用をしていないという会社は結構あると思うので要注意!

要約

動作については下記のURLに詳細が記載されている。

KB5037754: CVE-2024-26248 および CVE-2024-29056 に関連する PAC 検証の変更を管理する方法

要約

2024 年 4 月 9 日以降にリリースされた Windows セキュリティ更新プログラムは、 Kerberos PAC 検証プロトコルを使用して特権の昇格の脆弱性に対処します。 Privilege Attribute Certificate (PAC) は、Kerberos サービス チケットの拡張機能です。 これには、認証ユーザーとその特権に関する情報が含まれています。 この更新プログラムは、プロセスのユーザーが署名を偽装して、KB5020805で追加された PAC 署名検証セキュリティ チェックをバイパスする可能性がある脆弱性を修正 します。CVE-2022-37967 に関連する Kerberos プロトコルの変更を管理する方法。

変更のタイムライン

リリースする累積パッチの変更内容として大きくこのようなスケジュールが組まれている。

| リリース日 | フェーズ | 認証PCやサーバへの影響 |

| 2024年4月9日 | 初期デプロイフェーズ | なし |

| 2025年1月 | 規定で適用されるフェーズ | 認証に影響あり(認証する側のレジストリ設定で回避可能) |

| 2025年4月 | 適用フェーズ | 認証に影響あり(認証する側でパッチ適用が必須) |

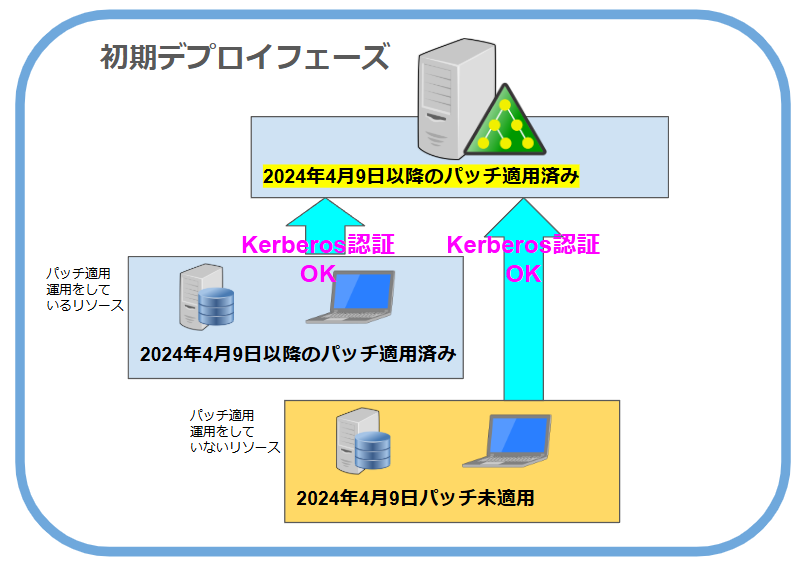

初期デプロイフェーズ

最初のデプロイ フェーズは、2024 年 4 月 9 日にリリースされた更新プログラムから始まります。 この更新プログラムは、CVE-2024-26248 および CVE-2024-29056 で 説明されている特権の脆弱性の昇格を防ぐ新しい動作を追加しますが、環境内の Windows ドメイン コントローラーと Windows クライアントの両方が更新されない限り、適用されません。新しい動作を有効にし、脆弱性を軽減するには、Windows 環境全体 (ドメイン コントローラーとクライアントの両方を含む) が更新されていることを確認する必要があります。 監査イベントは、更新されていないデバイスを識別するためにログに記録されます。

2024年4月の累積パッチをADサーバに適用すると、初期デプロイフェーズという状態になる。この時点ではKerberos認証を行うPCやサーバには「まだ」影響はない。

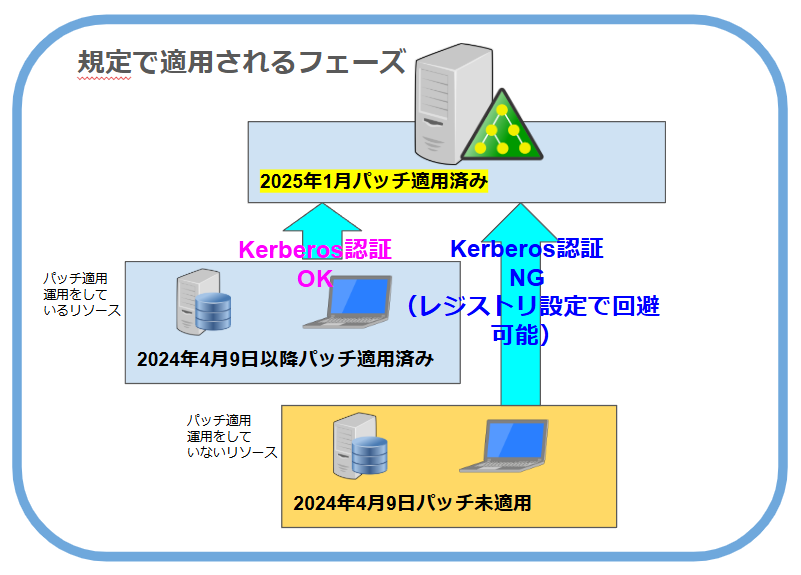

規定で適用されるフェーズ

2025 年 1 月以降にリリースされたUpdatesは、環境内のすべての Windows ドメイン コントローラーとクライアントを強制モードに移行します。 このモードでは、既定でセキュリティで保護された動作が適用されます。 この動作の変更は、更新によってレジストリ サブキー設定が PacSignatureValidationLevel=3 および CrossDomainFilteringLevel=4 に変更された後に発生します。

既定の 強制 モード設定を管理者がオーバーライドして 互換性 モードに戻すことができます。

2025 年1月の累積パッチをADサーバに適用すると、規定で適用されるフェーズとなる(以前は2024年11月だったが延長された)。ここでパッチを普段から適用してないPCやメンバサーバはKerberos認証を行えなくなる可能性が発生する。この段階ではPCやメンバサーバ側のレジストリを変更することで一時的に回避可能。

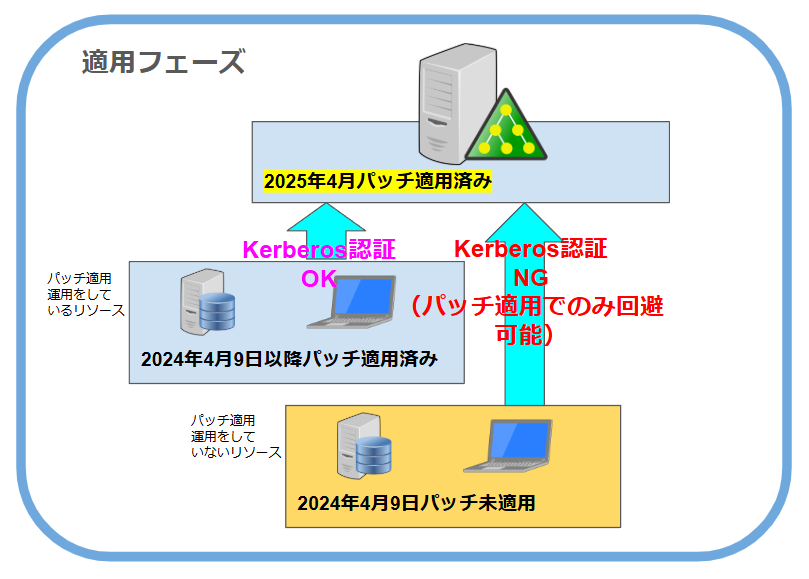

適用フェーズ

2025 年4月の累積パッチをADサーバに適用すると、適用フェーズとなる。認証しにくるPCやサーバに対し2024年4月9日以降のパッチが適用されている事を強要し、適用されていない場合は認証が拒否される。

ActiveDirectory管理者として影響を出さない為に

以下のポイントを必ず押さえておこう!

・社内でAD認証を行うPCやサーバには少なくとも2024年4月9日リリース以降の累積パッチを適用するように勧告する。もちろん可能な限り最新のパッチが望ましい。

・2025年1月の累積パッチをドメインコントローラに適用する前に、パッチ適用がされていないメンバサーバやPCが無いかを確認する

見落としがちだが、Kerberos認証を行うならWindowsサーバ以外(Linuxなど)も対象となります。各プロダクトの対策をチェックしておくこと!

コメント